“Quien tiene la información tiene el poder”. La frase es del filósofo Thomas Hobbes. Pero Hobbes no se refería a la información en términos generales sino al acceso a la información privilegiada, oculta, en exclusiva. Entrar en la nube, hackear el almacén digital de nuestra vida, es como entrar en Troya.

Las máquinas no son nuestras

La ubicuidad de internet y la computación en la nube hacen cada vez más común almacenar y procesar datos en máquinas de terceros. Eso es la nube: un espacio en las súper máquinas de otros. Tenemos que confiar en que las máquinas de terceros son honestas en todo momento, ¡incluso si son pirateadas! Pero esto no es realista y se contradice con los numerosos incidentes de seguridad que se denuncian periódicamente.

El gran desafío es inventar una nueva generación de protocolos criptográficos para computación segura en máquinas que no son de confianza, de una manera que sea rentable. Y así, la computación verificable es una nueva rama de la criptografía que ha llegado para quedarse. Es la base para que la nube, que usamos para almacenarlo todo –fotos, archivos, documentos–, sea realmente confiable y lo siga siendo al mismo tiempo que avanzan las técnicas de los hackers.

La computación verificable no solo se encargará de solucionar problemas existentes sino que favorecerá la creación de nuevas tecnologías que a día de hoy son inimaginables.

El papel histórico y conocido de la criptografía

La criptografía ha existido durante milenios como mecanismo para ocultar mensajes. Julio César utilizó técnicas criptográficas en el siglo I a.e.c para enviar mensajes tácticos cifrados que le permitieron ganar guerras e hicieron imparable al que, tras su muerte, fue el gran Imperio romano.

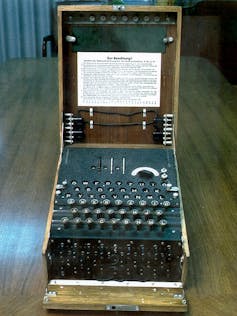

Una máquina electromecánica de cifrado rotativo Enigma. Wikimedia Commons / Jszigetvari

La criptografía también desempeñó un papel crucial para lograr el fin de la Segunda Guerra Mundial. Alan Turing y su equipo en Bletchley Park consiguieron romper el cifrado de los mensajes de la Alemania nazi y su máquina ENIGMA, basándose en estudios previos de matemáticos polacos.

En el siglo XXI las aplicaciones de la criptografía nos permiten comunicarnos con nuestros familiares y amigos en aplicaciones de mensajería instantánea, como WhatsApp, sin que nadie nos espíe, o comprar por internet de manera segura sin riesgo de que un tercero pueda acceder a nuestros datos bancarios.

Un nuevo papel para la criptografía: la delegación segura

La criptografía moderna no se limita a proteger secretos durante la comunicación. Existe un campo de investigación emergente que se ocupa de resolver la pregunta: ¿cómo puedo delegar un trabajo a alguien y estar seguro de que se realiza correctamente sin tener que rehacerlo yo mismo? Aplicándolo a la nube: ¿cómo podemos dejar nuestros datos en la máquina de otros y estar seguros?

Para resolver este problema, los criptógrafos trabajan en el cálculo verificable, una nueva clase de criptosistemas.

Este enfoque se basa en el concepto de prueba, pilar de las matemáticas desde hace milenios. Una prueba es una secuencia de pasos lógicos que permite asegurar la veracidad de una afirmación. Por ejemplo, se puede demostrar el saldo de una cuenta bancaria dando los valores intermedios del saldo después de cada transacción.

Sin embargo, una prueba de este tipo es tan larga como el tiempo de cálculo del resultado, es decir, demasiado lenta de comprobar y, por tanto, inútil si el objetivo original era pedir a otra persona que hiciera el trabajo.

Para superar este obstáculo, la computación verificable se basa en pruebas probabilísticas. Simplificando mucho, se trata de sistemas con dos actores –el que prueba y el verificador– que proporcionan un método que convence al verificador de su validez inspeccionando sólo una pequeña parte del proceso.

Imposible hacer trampas

De este modo, la verificación del cálculo es rápida. Pero ¿es seguro un método así?

Aquí es donde entra en juego la criptografía para desempeñar un papel crucial, dado que garantiza que es prácticamente imposible hacer trampas sin ser descubierto, incluso si el cálculo y la prueba probabilística son generados por un atacante.

La computación verificable ha progresado significativamente en los últimos 10 años, pasando de la teoría pura a las primeras aplicaciones prácticas.

El proceso de abaratar el sistema

El principal obstáculo para la adopción generalizada de esta tecnología es el coste de generación de las pruebas, que se encarece rápidamente cuando se usa sobre grandes cantidades de datos. Sin embargo, los criptógrafos de todo el mundo trabajan por mejorar esta tecnología. Este es, por ejemplo, uno de los objetivos del proyecto PICOCRYPT que ha recibido financiación del European Research Council (ERC).

Recientemente presentamos un resultado científico que muestra una solución novedosa para la ejecución verificable de redes neuronales. Aplicaciones como ChatGPT, el reconocimiento facial o las recomendaciones de contenido personalizadas que realizan empresas como Instagram, TikTok o Netflix son solo algunos ejemplos de las múltiples aplicaciones de estas redes.

A través de la computación verificable cualquier dispositivo podría utilizar la nube sin tener que confiar en ella, simplemente podría pedir una prueba del trabajo que delega. Esto es por ejemplo lo que ocurre cuando utilizamos un servicio de correo electrónico o usamos ChatGPT.

La magia de estos protocolos no acaba aquí. Algunos de ellos gozan de una propiedad adicional llamada conocimiento cero, que implica que las pruebas no revelan ninguna información sobre su contenido.

Conocimiento cero

Las pruebas de conocimiento cero permiten aplicaciones aún más disruptivas, porque pueden garantizar la privacidad a la entidad que genera la prueba.

Por ejemplo, la nube podría demostrar la exactitud de una tarea de inteligencia artificial sin temor a filtrar los secretos de su algoritmo, que es información privada muy valiosa. O, con otro ejemplo, si fuéramos a alquilar una casa, el arrendador querrá saber que tenemos solvencia financiera suficiente para poder cumplir con los pagos. Es costumbre pedir la última renta o incluso avales bancarios pero ¿no estamos dando demasiada información? Gracias a las pruebas de conocimiento cero, es posible demostrar a un arrendador que nuestros ingresos mensuales superan la cuantía del alquiler sin revelar el cómputo total de nuestra nómina, que es todo lo que necesita saber.

La criptografía evoluciona en la era digital. Troya ya no es un caballo de madera, y los muros para protegernos han de estar a la altura.

Dario Fiore, Profesor asociado de investigación, IMDEA SOFTWARE

Este artículo fue publicado originalmente en The Conversation. Lea el original.